MONITORIZACIÓN DE SEGURIDAD OT/ICS

Visibilidad continua de la seguridad en todo tu parque IT-OT

Mantén una visibilidad de seguridad constante en tu red de tecnología operativa (OT) y en las redes convergentes IT-OT

Habla con un expertoPROTEGER LOS ACTIVOS EN LAS REDES CONVERGENTES DE OT-IT

Monitorización de la seguridad OT/ICS

A medida que las redes de IT y OT están cada vez más interconectadas, los atacantes pueden explotar los datos sensibles y los puntos de entrada.

CyberProof ofrece servicios gestionados de detección y respuesta para entornos de tecnología operativa (OT) y sistemas de control industrial (ICS), manteniéndote protegido al identificar rápidamente las vulnerabilidades críticas y ampliar la visibilidad total de las amenazas en tus redes de IT y OT.

RECONOCIDOS COMO PROVEEDORES LÍDERES DE SEGURIDAD DE IT Y OT

CÓMO PODEMOS AYUDARTE

Con la supervisión de seguridad de CyberProof, obtienes →

Visibilidad total de los activos críticos de tu ecosistema de OT

Los atacantes piratean regularmente las redes OT sin ser detectados, ya que muchas organizaciones no mantienen inventarios actualizados de sus activos OT, ni de sus procesos y conexiones relacionados.

En CyberProof, te ofrecemos servicios de SOC a través de nuestra avanzada plataforma CyberProof Defense Center (CDC), que está preintegrada con las principales tecnologías de detección de amenazas de OT. Esto te da visibilidad en tiempo real de todos tus activos y puertos en red, así como de los protocolos y cambios. Permitiéndote descubrir activos no mapeados y asegurarlos en tus entornos de IT y OT.

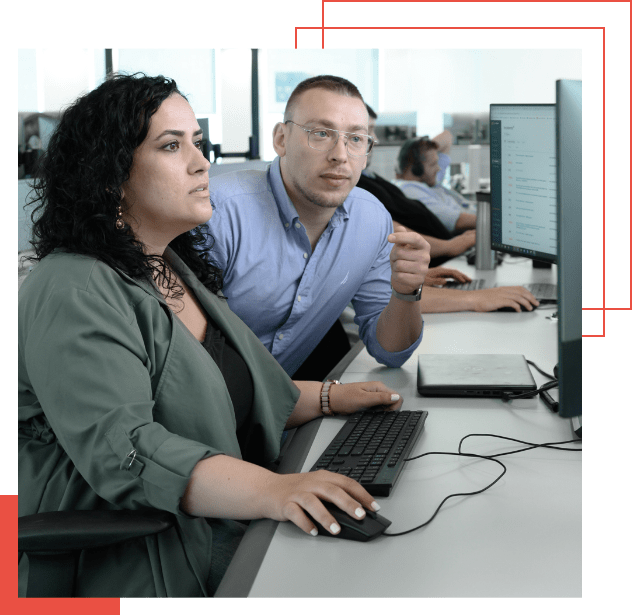

Detección y respuesta rápida en todas tus redes

Nuestros analistas de seguridad, analistas CTI y cazadores de amenazas trabajan con tu equipo de seguridad para supervisar, investigar y responder proactivamente a las amenazas en tus entornos de IT y OT, con total transparencia, a través de la plataforma CDC.

Con la tecnología de detección de amenazas OT líder en el mercado, perfilamos automáticamente todos los activos, comunicaciones y procesos de tu organización para generar una línea de base de comportamiento, que se utiliza para detectar anomalías y amenazas emergentes en tiempo real, sin importar dónde aparezcan.

Identificación y reparación proactiva de las vulnerabilidades de alto riesgo

Con CyberProof, tus redes están continuamente vigiladas por SeeMo, nuestro analista virtual 24/7, y por nuestros expertos analistas. Esto nos permite descubrir problemas adicionales de configuración e higiene que pueden dejar tus redes y sitios OT vulnerables a los ataques.

Nuestra metodología de gestión de vulnerabilidades end-to-end complementa las bases de datos de vulnerabilidad de seguridad OT y las herramientas de exploración de nuestros socios tecnológicos para descubrir, priorizar, validar y remediar tus potenciales vulnerabilidades y exposiciones de alto riesgo.

Aliviar la presión de tu equipo manteniendo el control

Centra a tus equipos internos en actividades de mayor impacto, con la tranquilidad de que nuestros expertos se encargan de la supervisión y el triaje diario de las alertas de seguridad, mientras buscan y responden proactivamente a las amenazas validadas.

Nuestra plataforma CDC proporciona una total transparencia en todas las actividades que realizan nuestros analistas. Esto incluye informes claros de KPI y cobertura de amenazas de todas las alertas e incidentes, así como un canal de ChatOps que te permite comunicarte con nuestro equipo en tiempo real.

ESTUDIO DE CASO

OT-IT-IOT Servicios de seguridad para un grupo inmobiliario

Descubre cómo ayudamos a una empresa inmobiliaria con sede en Singapur a desarrollar un centro de operaciones de seguridad de última generación para proteger sus sistemas de OT, IT e IoT.

RECURSOS

Learn more about OT and ICS security

Frequently asked questions

¿Cuál es la diferencia entre la seguridad IT y la seguridad OT?

¿Qué tecnología utilizas para detectar las amenazas OT?

¿Cómo controlas las amenazas en las redes de IT y OT?

Habla con un experto

Descubre cómo podemos ayudarte con tus objetivos de seguridad OT/ICS en una conversación abierta y sincera con uno de nuestros expertos en ciberseguridad.

Habla con un experto