Zusammenfassung

In der DACH-Region, die Deutschland, Österreich und die Schweiz umfasst, hat die Zahl der Cyberbedrohungen im Jahr 2024 und Anfang 2025 deutlich zugenommen. Die geopolitischen Spannungen, insbesondere im Zusammenhang mit dem Konflikt zwischen Russland und der Ukraine, haben die Region zu einem bevorzugten Ziel für APT-Gruppen (Advanced Persistent Threats), staatlich geförderte Cyberspionage-Kampagnen, politisch motivierte Hacktivisten-Operationen und finanziell motivierte Ransomware-Angriffe gemacht.

Deutsche Behörden und Cybersicherheitsforscher haben eine Reihe von Cyber-Akteuren identifiziert, die es auf kritische Infrastrukturen, Verteidigungsunternehmen, politische Organisationen und private Unternehmen abgesehen haben und dabei immer ausgefeiltere Tools und Taktiken einsetzen.

APT-Gruppen im Visier der DACH-Region

- Die deutschen Behörden vermuten, dass der jüngste Cyberangriff auf die Deutsche Gesellschaft für Osteuropakunde (DGO) von russischen, staatlich unterstützten Hackern durchgeführt wurde, die insbesondere mit der Gruppe APT29, auch bekannt als Cozy Bear, verbunden sind. Dieser Vorfall, der auf E-Mail-Systeme abzielte und verstärkte Cybersicherheitsmaßnahmen umging, folgt auf eine frühere Attacke im Oktober 2024. Deutschland hat seinen Botschafter in Russland abberufen. Grund dafür sind angebliche Cyberangriffe auf den Verteidigungs-, Luftfahrt- und IT-Sektor des Landes sowie auf die Sozialdemokratische Partei Deutschlands, die mit Moskau in Verbindung gebracht werden. Die Deutsche Flugsicherung (DFS) wurde von einem schweren Cyberangriff getroffen, der mit der russischen Gruppe APT28 in Verbindung gebracht wurde. Die Angriffe, die sich gegen die Sozialdemokratische Partei Deutschlands sowie gegen Unternehmen aus den Bereichen Verteidigung und Luft- und Raumfahrt richteten, begannen vor zwei Jahren und wurden mit der russischen Hackergruppe APT28 in Verbindung gebracht, die eine Sicherheitslücke in Microsoft Outlook ausnutzte, um E-Mail-Konten zu hacken. Mit diesem diplomatischen Schritt distanzieren sich Deutschland und andere europäische Staaten von Russland, insbesondere angesichts der anhaltenden Cyberbedrohungen und Spionageaktivitäten.

- Eine weitere aktive Cyber-Spionagekampagne mit der Bezeichnung UAC-0063 zielt auf Organisationen in Zentralasien und Europa ab, insbesondere auf Regierungsstellen und diplomatische Vertretungen. UAC-0063 setzt ausgeklügelte Taktiken ein, darunter die Verwendung von waffenfähigen Microsoft-Word-Dokumenten, um Malware wie HATVIBE und DownExPyer zu verbreiten und so die Datenexfiltration und den dauerhaften Zugriff auf kompromittierte Systeme zu ermöglichen. Die Aktivitäten der Gruppe wurden mit russischen strategischen Interessen in Verbindung gebracht, wobei laufende Operationen in mehreren europäischen Ländern beobachtet wurden. Das PyPlunderPlug-Skript wurde im Januar 2023 an einem Ziel in Deutschland eingesetzt, basierend auf dem Zeitstempel der letzten Änderung der Datei.

- Die Forscher haben mindestens 22 staatlich gesponserte Hackergruppen identifiziert, die Cyberspionage gegen deutsche Behörden und Privatunternehmen betreiben. So zielen beispielsweise der mit China verbundene APT15 und der mit Russland verbundene APT29 in erster Linie auf Regierungsdienste ab, während sich der nordkoreanische APT43 auf Forschungs- und Bildungseinrichtungen sowie Waffen- und Munitionshersteller konzentriert und einen gezielten Cyberangriff auf Diehl Defence, ein auf die Herstellung fortschrittlicher Militärsysteme spezialisiertes Verteidigungsunternehmen, durchführte.

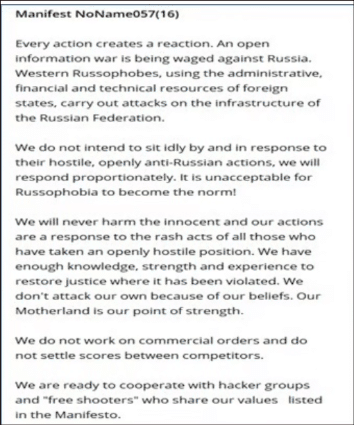

- Die pro-russische Hacktivistengruppe NoName057(16) hat Deutschland in den Jahren 2024 und 2025 aktiv ins Visier genommen, vor allem durch DDoS-Angriffe (Distributed Denial-of-Service). Diese Angriffe sind politisch motiviert und richten sich gegen die Unterstützung Deutschlands für die Ukraine inmitten des anhaltenden Konflikts mit Russland. Der Bedrohungsakteur verfolgt einen einzigartigen Ansatz, indem er Freiwillige für die Teilnahme an DDoS-Angriffen rekrutiert. Dazu kommt ein Botnetz namens DDoSia zum Einsatz, das über verschiedene Cloud-Dienste und Content-Delivery-Netzwerke verteilt ist. Diese dezentrale Struktur macht es schwierig, die Angriffe wirksam zu entschärfen.

NoName057(16) Manifesto

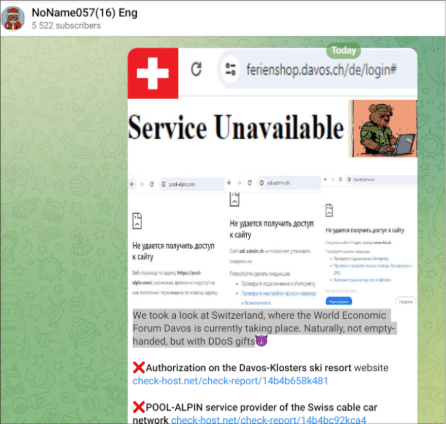

Die pro-russische Hackergruppe NoName057(16) hat eine Reihe von DDoS-Angriffen auf mehrere Regierungswebsites in der Schweiz gestartet und damit vorübergehende Ausfälle verursacht. Die Anschläge erfolgten nach dem Besuch des ukrainischen Präsidenten Wolodymyr Zelensky in Davos. Dieser Vorfall stellt eine Wiederholung dar – bereits im Juni störte NoName mehrere Websites von Schweizer Behörden, darunter die von Flughäfen, Gemeinden und verschiedenen Verbänden.

NoName057(16) hat die bekannte sich auf ihrer Telegram-Seite zu dem Angriff

Ransomware-Gruppen im Visier der DACH-Region

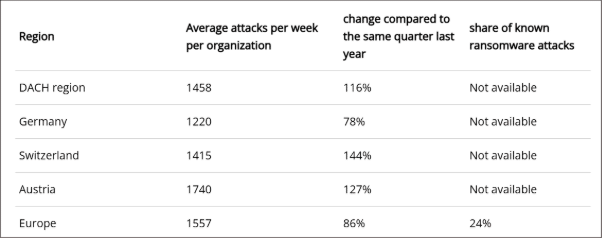

Im dritten Quartal 2024 verzeichnete die DACH-Region einen Anstieg der Cyberangriffe um 116 % im Vergleich zum Vorjahr. Deutschland verzeichnete einen Anstieg um 78 %, Österreich um 127 % und die Schweiz um 144 %. Was die Branchen betrifft, so entfiel der größte Anteil auf das verarbeitende Gewerbe (30 Prozent), gefolgt vom Gesundheitswesen (13 Prozent) und dem Einzelhandel/Großhandel (10 Prozent). Ransomware-Angriffe in Europa machten 24 Prozent aller von Check Point weltweit registrierten Ransomware-Angriffe aus. Der größte Teil davon entfällt nach wie vor auf Nordamerika: 57 Prozent der rund 1230 veröffentlichten Ransomware-Angriffe fanden dort statt. Was die Branchen betrifft, so entfiel der größte Anteil auf das verarbeitende Gewerbe (30 Prozent), gefolgt vom Gesundheitswesen (13 Prozent) und dem Einzelhandel/Großhandel (10 Prozent).

Statistik in Q3 2024

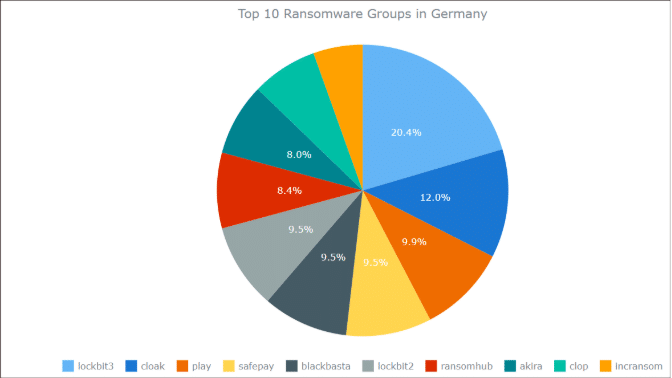

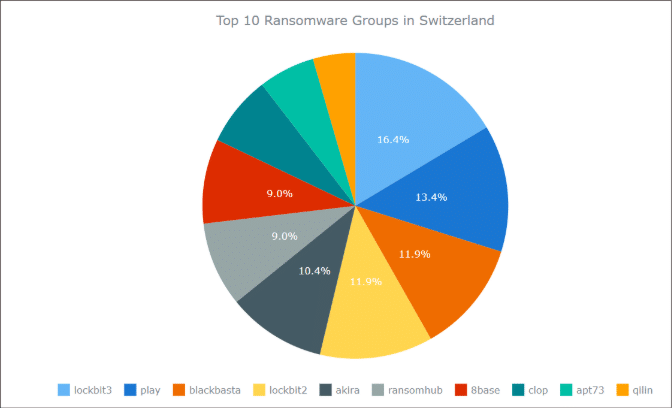

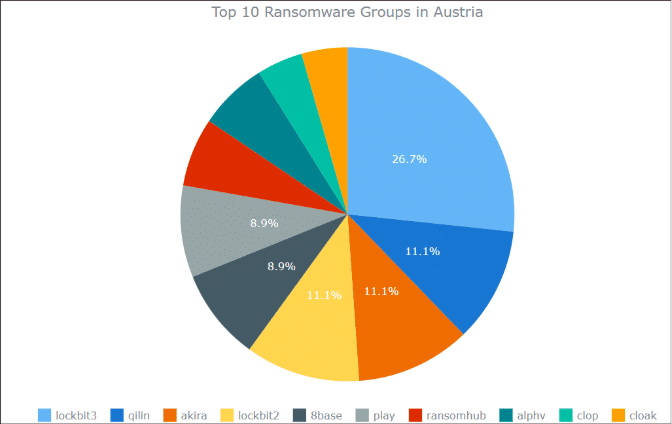

Top 10 der Ransomware, die auf die DACH-Region abzielt.

Neu aufkommende Ransomware-Gruppen

- Anfang April 2024 tauchte die Fog Ransomware auf, die es auf Bildungsnetzwerke in den USA abgesehen hatte, indem sie gestohlene VPN-Anmeldedaten ausnutzte. Die Aktivitäten der Gruppe konzentrieren sich zwar in erster Linie auf die USA, haben aber auch Bedenken hinsichtlich möglicher künftiger Angriffe auf Bildungseinrichtungen in Deutschland, Österreich und der Schweiz aufkommen lassen.

- PlayBoy LOCKER wurde als Angriff auf Windows-, NAS- und ESXi-Systeme identifiziert. Die Malware wurde erstmals im September 2024 als Ransomware-as-a-Service (RaaS)-Angebot entdeckt. Im November wurde dann der vollständige Quellcode zum Verkauf angeboten, was eine weitere Verbreitung durch andere Bedrohungsakteure ermöglichen könnte.

Kampagne für die DACH-Region

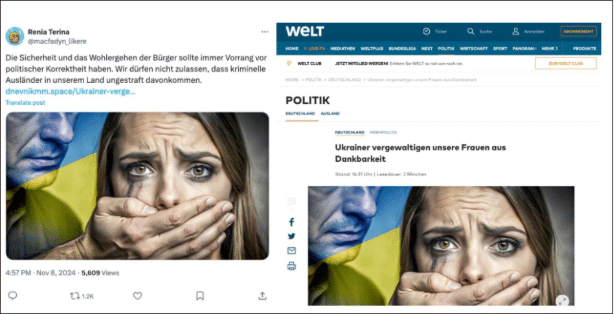

- Zwei russische Desinformationskampagnen haben mithilfe von KI und der Deepfake-Technologie falsche Behauptungen über deutsche Politiker aufgestellt und verbreitet. Diese Falschmeldungen wurden dann über ein Netz von Fake-News-Seiten verbreitet.

- Storm-1516: hat im Vorfeld der Bundestagswahl in Deutschland rund 100 gefälschte Websites eingerichtet, deren Ziel es ist, die bevorstehenden Bundestagswahlen in Deutschland zu beeinflussen, und mehrere dieser Websites wurden bereits genutzt, um deutsche Politiker zu diskreditieren.

- Doppelgänger: verbreitet seit Jahren Links zu einer Vielzahl von gefälschten Websites in sozialen Netzwerken wie Facebook und X. Um nicht von den Plattformen entdeckt zu werden, haben sich die Hintermänner auf einen ukrainischen Dienstleister verlassen.

Falschmeldungen über deutsche Politiker auf gefälschten Websites/lokalen Nachrichten

- Cyberkriminelle haben nach einem weltweiten Internet-Ausfall, der durch ein fehlerhaftes Software-Update verursacht wurde, gezielte Spear-Phishing-Angriffe auf deutsche Nutzer von CrowdStrike gestartet. Die Opfer wurden dazu verleitet, einen gefälschten CrowdStrike Crash Reporter herunterzuladen, der sich als legitimes Update ausgab und im Hintergrund illegale Aktivitäten ermöglichte.

Malware für die DACH-Region

- Die Aufdeckung durch die deutschen Behörden machte das Ausmaß und die Raffinesse der Badbox 2.0-Operation deutlich, bei der Schwachstellen in der Lieferkette ausgenutzt wurden, indem bösartiger Code in Firmware oder beliebte Anwendungen eingebettet wurde. Diese kompromittierten Geräte wurden dann an ahnungslose Verbraucher verkauft.

- Ein neuer LummaStealer-Angriff zielt auf Buchungswebsites ab, wo er bösartige Nutzdaten über gefälschte CAPTCHA-Aufforderungen überträgt. Die Kampagne betrifft Nutzer auf der ganzen Welt, wobei Opfer in Ländern wie den Philippinen und Deutschland beobachtet wurden. In ähnlicher Weise zielt die ClickFix-Kampagne auf die Schweizer E-Commerce-Plattform Ricarado ab und liefert einen Schadcode, der eine komplexere Angriffskette auslöst, die schließlich zur Installation von Lumma Stealer, AsyncRAT oder PureLog Stealer führt.

- Eine neue böswillige Kampagne, die von einem finanziell motivierten Bedrohungsakteur bereits seit Juli 2024 betrieben wird und auf Benutzer, vorwiegend in Polen und Deutschland, abzielt, basiert auf der Sprache der Phishing-E-Mails. Der Akteur hat verschiedene Nutzdaten geliefert, darunter Agent Tesla, Snake Keylogger und einen neuen, nicht dokumentierten Backdoor-TorNet, der von der PureCrypter-Malware abgelegt wurde.

- APT29 nutzte eine neue Backdoor-Variante von wineloader, um deutsche politische Parteien mit einem CDU-Thema zu ködern. In dieser Kampagne verwendet die Gruppe deutschsprachige Lockinhalte – ein mögliches Artefakt der Unterschiede in der Zielgruppenansprache (Inland vs. Ausland) zwischen den beiden Operationen. ROOTSAW lieferte einen Lockinhalt der zweiten Stufe zum Thema CDU und einen Weinlader der nächsten Stufe.

- Mehrere Kampagnen, die sich als Steuerbehörden und verwandte Finanzorganisationen ausgeben, zielen auf Benutzer in Australien, der Schweiz, Großbritannien und den USA ab, um Benutzeranmeldeinformationen abzufangen, betrügerische Zahlungen vorzunehmen und Malware wie AsyncRAT, MetaStealer, Venom RAT und XWorm zu verbreiten.

Empfehlungen

- Verwenden Sie Technologien wie Sandboxing und Anti-Ransomware-Tools, um ausgeklügelte Angriffe zu erkennen und zu blockieren.

- Erzwingen Sie eine strenge Identitätsüberprüfung für jede Person und jedes Gerät, die versuchen, auf Netzwerkressourcen zuzugreifen.

- Erstellen Sie regelmäßig Sicherungskopien von kritischen Daten und umfassende Reaktionspläne, um Angriffe zu bewältigen und ihre Auswirkungen umgehend zu minimieren.

- Aktualisieren Sie Ihre Systeme regelmäßig, um Schwachstellen zu beseitigen. Mehrere Sicherheitsebenen, einschließlich Firewalls und Endpunktschutz, sind wichtig.

- Regelmäßige Schulungen können die Mitarbeiter über die Risiken und Phishing-Techniken aufklären und so eine Kultur der Wachsamkeit fördern.

- Isolieren Sie kritische Systeme, um die Ausbreitung von Angriffen einzudämmen und sensible Daten zu schützen.

- Führen Sie regelmäßig Schwachstellenbewertungen und Penetrationstests durch und setzen Sie Prioritäten bei der Behebung möglicher Schäden.