How much value are you getting from your security investments?

Enterprise companies will often buy multiple cybersecurity tools without understanding how their combined benefits reduce their cyber risk.

In addition, as a company’s security stack grows, their security teams can get overwhelmed by duplicate alerts, and will also need core team members – or outside experts – to spend precious time configuring and managing all the different tools.

Meaning that despite all this spending, security teams still find it difficult to struggle to answer these fundamental questions from executive management:

- How much did we reduce our risk using these solutions?

- Did we protect the right things?

- Are we spending too much or not enough?

- How do these systems work together, or do they overlap?

How to prioritize your security spend

By prioritizing security investments in line with your specific cyber risks, you can cut excess spending while improving your security team’s efficiency of operations:

Align your key business risks with the most likely threat scenarios to understand their true impact.

Every attack scenario has an impact curve that defines the severity of impact on your business over time. By understanding this for your organization’s most likely threat scenarios, you can determine – more accurately – which security investments should be prioritized to detect and respond to those threats before going beyond a window of acceptable loss.

Implement a process of continuous improvement to increase efficiency of your threat detection systems.

Categorizing your threat scenarios as kits in a dynamically updated library for your security operation center (SOC) allows you to package them with detection and response content to continuously improve your team’s efficiency as your threat landscape changes. You can do this by adopting an agile process of developing, testing, deploying, and tuning this content for each specific threat scenario or use case.

Leverage a central platform for consolidation and KPI reporting.

To make sure your tools complement each other and improve your operational efficiency, you should use a security operations platform that combines security orchestration and automation to concentrate all security activity in a single platform. This approach also enables you to report on the performance of your SOC as you have full visibility over all security operations, including dynamically updated KPIs that show the bottom-line business impact.

HOW WE CAN HELP YOU

Get more value out of your security investments with CyberProof

At CyberProof, we have helped some of the world’s largest – and most complex enterprises – rationalize their security spending by detangling their web of legacy and cloud solutions to focus on your threat detection and response efforts, in line with your business’ most significant cyber risks. We can help you with:

Understanding your key threat scenarios.

As part of our services, we conduct workshops with you to deeply understand the most likely threat scenarios for your business – to help you make the right security investment decisions.

We do this by defining the potential impact of loss on your business and by defining the frequency of the most likely threat scenarios. Then, using a combination of threat intelligence profiling and the MITRE ATT&CK framework, we identify the key details of each threat scenario, such as potential threat actors, tactics and techniques, data sources and response requirements. This provides you with a clear roadmap for your threat detection and response requirements.

Continuously improving the efficiency of your systems.

To help you focus your detection systems on the right threats and reduce false positives, our team of engineers and developers will continuously identify gaps in your detection and response – and fill them in – by mapping against the MITRE ATT&CK framework.

In addition, our Use Case Management service augments out-of-the-box use cases in your SIEM, EDR and XDR by continuously developing, testing, and tuning new detection rules, corresponding response playbooks, and third-party API integrations for enrichment and automation. This improves the quality of alerts generated by your security analytics platforms as only approved alerts related to those specific use cases are generated.

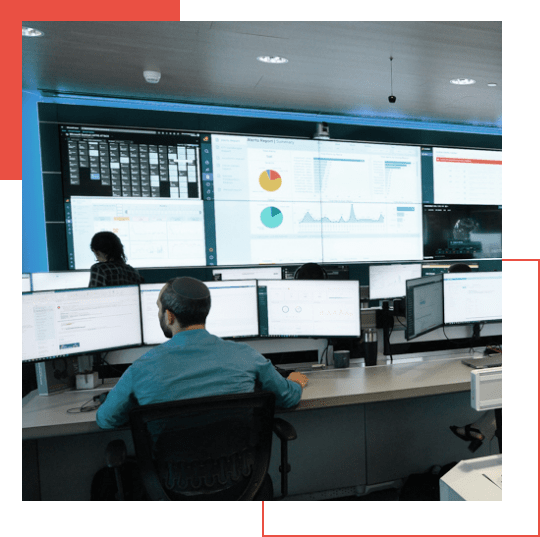

Consolidating and streamlining security operations.

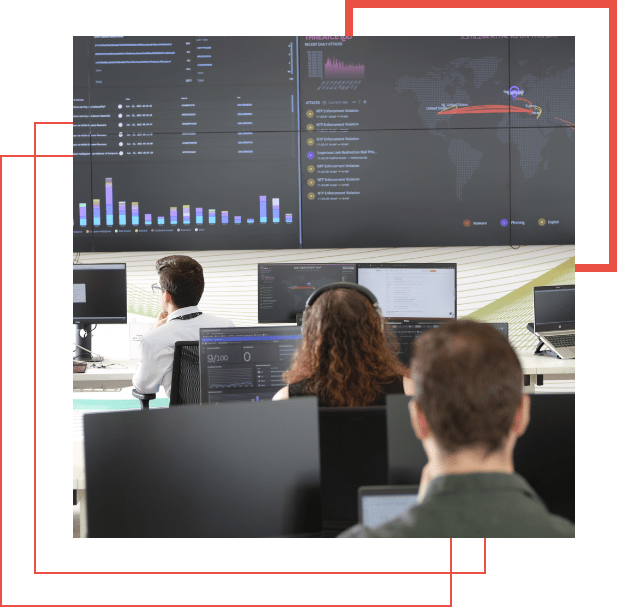

Our CyberProof Defense Center (CDC) platform is a cloud-based SOC services delivery platform that uses orchestration and automation to integrate your existing technologies into a single, fully transparent platform. This enables you to track all your security operations and activities including alerts, incidents, investigations, responses, and more as carried out by analysts. The CDC platform includes a built-in ChatOps channel so your team can message our analysts in real-time to help solve issues and ensure correct responses to incidents.

The CDC’s reporting features also give executive and operational live metrics on security operations performance and SLAs – covering everything from threat use case coverage and false positive percentage to time to acknowledge alert and mean time to respond.

CASE STUDY

Logistics enterprise rationalizes security stack

Learn how we helped a leading logistics company save 40% of their security operations costs.

WHY CYBERPROOF

Supporting global enterprises as they migrate to the cloud

CyberProof, a UST company, is an advanced Managed Detection & Response provider, enabling global enterprises to stay protected as they transition to the cloud and beyond.

Using an innovative combination of virtual analysts, expert human analysts, and automations in a co-sourced engagement model, CyberProof enables you to anticipate, adapt, and respond to cyber threats with full transparency in an increasingly connected world. Our mission is to allow you to exceed your business goals without the fear of cyber-attacks.

RECOGNIZED AS INDUSTRY LEADERS

Speak with an expert

Discover how you can improve the cost-efficiency of your cyber defenses by speaking with a cybersecurity expert now.

SPEAK WITH AN EXPERTRESOURCES